Phishing-Angriffe

Kennen Sie die Methoden der Angreifenden?

Wie schütze ich mich und die Universität?

Nutzen Sie unsere Checkliste:

Sollten ein oder mehrere Punkte zutreffen handelt es sich womöglich um einen Phishing-Versuch. Doch manche Phishing-Mails sehen so echt aus, dass Ihnen nur eine Portion Misstrauen weiterhilft. Wir raten Ihnen daher zu allgemeiner Vorsicht im Umgang mit Ihren E-Mails.

| O | Unbekannte*r/gefälschte*r Absender*in oder Anrufer*in? |

| O | Anrede unpersönlich, fehlt oder weicht von der üblichen Form ab? Dasselbe gilt für die Tonalität der E-Mail oder Anrufs. |

| O | Sind Kontaktdaten oder Signatur fehlerhaft? Wird die Telefonnummer unterdrückt oder wird aus einem unbekanntem Land angerufen? |

| O | Dateianhänge sollen geöffnet werden? |

| O | |

| O | Gutscheinkarten sollen gesendet oder Überweisungen getätigt werden? |

| O | Frage nach vertraulichen Informationen (z. B. Login-Daten, interne Kontakte oder Aufforderung für eine Zahlung) |

| O | Aufforderung schnell zu handeln? Androhung negativer Folgen? |

| O | Viele Rechtschreibfehler oder mit falschen Buchstaben geschrieben (v.a Umlaute)? |

Haben Sie eine Phishing-Mail direkt erkannt, dann am besten nicht öffnen und sofort löschen. Anhänge und Links in Phishing-Mails bitte niemals öffnen.

Ups, geöffnet! Bitte melden Sie sich umgehend beim IT Support / +49 621 181-2000 oder nutzen Sie unser Formular. Je schneller Sie sich melden, desto eher können wir gegensteuern. Danke für Ihre Mitarbeit.

Erklärung zur Checkliste

Ist der*die Absender*in vertrauenswürdig?

- Der*die angezeigte Absender*in: In Outlook können Sie mit der Maus über den*die Absender*in fahren. Es öffnet sich die Visitenkarte, klappen Sie diese aus, um den*die vollständige*n Absender*in zu sehen. In Thunderbird steht der*die Absender*in in spitzer Klammer < >.

- Absender*in lassen sich leicht fälschen: Der E-Mail Header kann (muss aber nicht) technische Angaben zum Empfänger und Übertragungsweg (Received) enthalten. Wenn Sie sicher gehen wollen, werfen Sie einen Blick in den Header oder bitten Sie den IT-Support um Hilfe.

- Nutzerzertifikat beantragen und auf Zertifikate eingehender Mails achten: Anhand von Nutzerzertifikaten (auch digitale Unterschrift genannt) können Sie Ihre E-Mails digital signieren. Zudem prüft Ihr Mail-Programm die digitale Signatur eingehender Mails, insofern diese signiert sind (z. B. durch S/

MIME). Sie haben noch kein Nutzerzertifikat? Kein Problem, beantragen Sie es hier. - Phishing-Mails von bekanntem*bekannter Absender*in erhalten, wie kann das sein? Wurde ein Mitarbeitende-Konto gehackt, kann es sein, dass Hacker das Konto nutzen, um von dort Phishing-Mails innerhalb und außerhalb der Organisation zu versenden.

Ein*e vertrauenswürdige*r Absender*in ist daher leider keine Garantie für eine vertrauenswürdige Mail: Fragen Sie bei Zweifeln direkt bei dem*der Absender*in – über einen anderen Kommunikationsweg – nach. Mitarbeiter der Universität können Sie auch per Telefon oder Kommunikationstools erreichen.

Wie erkenne ich bösartige Dateianhänge?

- Die Dateiendung (z. B. Datei.pdf) ist kein sicheres Erkennungsmerkmal, da Endungen mit ein ein paar Tricks verschleiert werden können. Aktivieren Sie die Dateiendungen im Explorer unter dem Reiter Ansicht durch das Setzten des Hakens bei Dateinamenerweiterung. Sie sehen nun den vollständigen Dateinamen: z.B Datei.pfd.exe

- Vorsicht bei leeren Dateien: Zeigt die Dateivorschau keinen Inhalt an? Das ist ein typischer Trick, um Sie neugierig zu machen.

- Geschützte Ansicht: Alle Office Produkte bieten eine geschützte Ansicht an. Aktivieren Sie den Bearbeitungsmodus und Makros nicht.

- Kennen Sie die Meldung „Programm XY möchte Zugriff auf Ihren Computer“ ? Haben Sie einen Anhang geöffnet, der nach Zugriffsrechten fragt, dann verweigern Sie diese und informieren Sie den IT-Support.

- Haben Sie eine Datei geöffnet und ihr Computer verhält sich anormal, dann melden Sie sich beim IT-Support.

Sollten Sie unsicher sein:

- Fragen Sie bei dem*der Absender*in auf einem anderen Kommunikationsweg bzgl. des Anhangs nach.

- Überprüfen Sie den Anhang auf Viren oder fragen Sie den IT-Support nach einem Virenscan in einer abgesicherten Umgebung.

Ihren Computer sollten Sie generell regelmäßig auf Virenbefall prüfen.

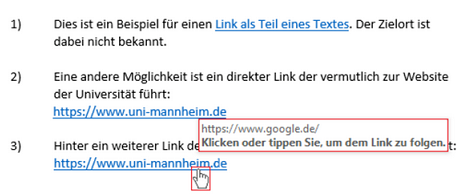

Wie erkenne ich, wo ein Link wirklich hinführt?

1) Fahren Sie mir der Maus über den Link. Nach einer kurzen Verweildauer des Mauszeigers wird Ihnen der Ziel-Link angezeigt (siehe Abbildung).

Alternativ können Sie die HTML-Anzeige auch deaktivieren, damit Sie Ihre E-Mails zuerst im Textformat angezeigt bekommen. Folgen Sie der Anleitung von Microsoft: https://support.office.com/de-de/article/lesen-von-e-mail-nachrichten-im-nur-text-format-16dfe54a-fadc-4261-b2ce-19ad072ed7e3

2) Prüfen Sie den Wer-Bereich, das ist der Name einer Webseite z. B. www.bwl.uni-mannheim.de/studium.

Vorsicht vor Fälschungen des Wer-Bereichs! Hier einige Beispiele:

- Vortäuschung eines anderen Wer-Bereichs

- www.uni-mannheim.de.webseite-des-angreifers.com/studium/

- Ähnlich aussehende Zeichen/

Zahlen - www.uni-mannheirn.de/studium

- Abwandlung des eigentlichen Wer-Bereichs

- www.mannheim-uni.de/studium

- Tippfehler oder Buchstabendreher

- www.uni-manhneim.de/studium

3) Die E-Mail enthält einen Link zur Anmeldeseite? => Rufen Sie die Anmeldeseite des Anbieters besser manuell auf – auch wenn hierzu zwei Klicks mehr erforderlich sind. Sicher ist sicher.

- Vortäuschung eines anderen Wer-Bereichs

Negativen Folgen? Der Realitätscheck.

Fragen Sie sich: „Wie plausibel ist das Anliegen des*der Absender*in eigentlich?“

- Würde mein Chef mich per E-Mail drängen eine Überweisung sofort zu tätigen ohne Bezug zu einem Geschäftsvorfall?

- Würde mir der IT Support am Telefon negative Konsequenzen androhen, wenn ich nicht sofort vertrauliche Informationen preisgebe? (Tipp: Holen Sie bei Vishing-Anrufen Kollegen hinzu, wenn Sie unsicher sind)

- Würde PayPal mich nach meinem Kennwort fragen?

Möchten Sie mehr über Phishing erfahren? Wir bieten in regelmäßigen Abständen eine Schulung an. Die Anmeldung erfolgt über das Fortbildungsprogramm der Uni Mannheim. Weitere Informationen zu unseren Schulungen finden Sie in unserer Schulungsübersicht.

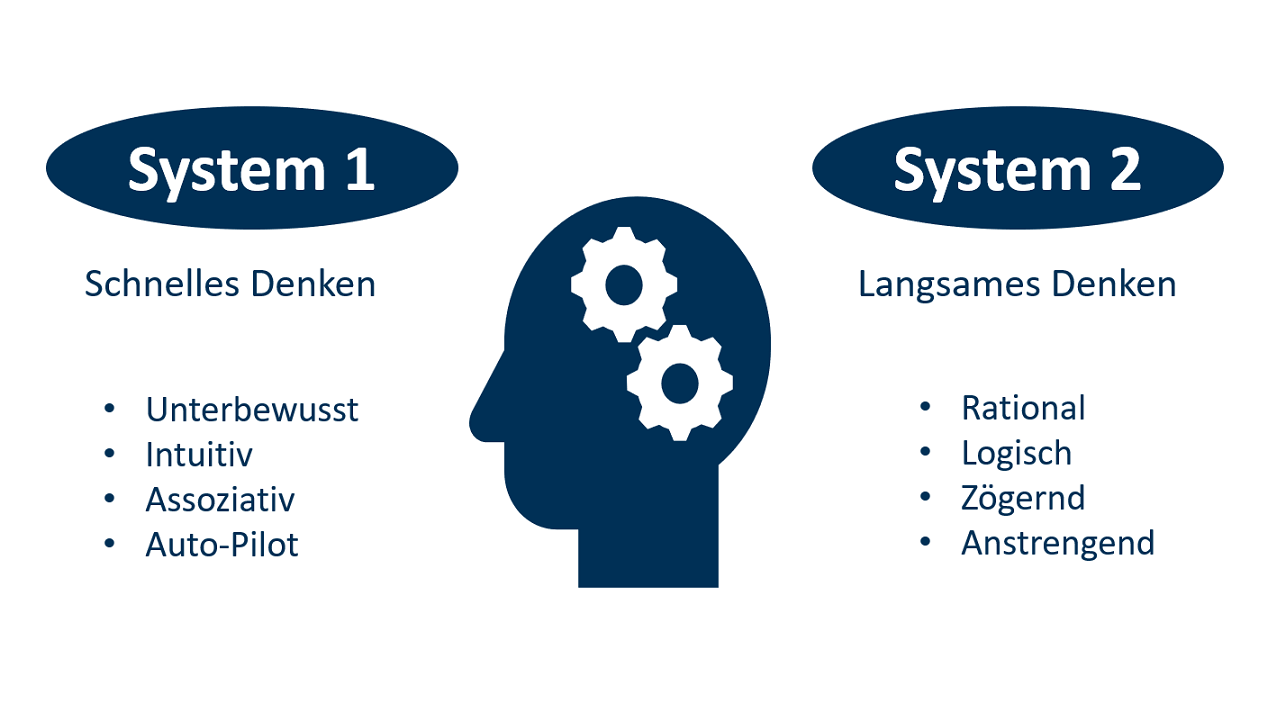

Warum sind Phishing-Angriffe so erfolgreich?

Schnelles und langsames Denken nach Kahnemann

Da System1 für die Aktivierung von System2 verantwortlich ist, kann das durchaus einige Probleme mit sich mitbringen! Genau dann, wenn eine Phishing-Mail im Posteingang liegt, denn wir sind gewohnt:

- Mails automatisch zu öffnen und zu überfliegen

- schnell auf Links zu klicken, denn wir wissen: Sie leiten uns zu den wichtigen Informationen weiter

- Anhänge zu öffnen …Moment der Anhang spinnt => ja, dann immer alle Makros erlauben, oder??

Zudem ist uns das Design vertraut: Wer kennt Sie nicht, die lästigen Fehlermeldungen? Intuitiv ist unser Cursor schon dabei diese wegzuklicken, bevor wir sie aufmerksam gelesen und verstanden haben.